一、需求

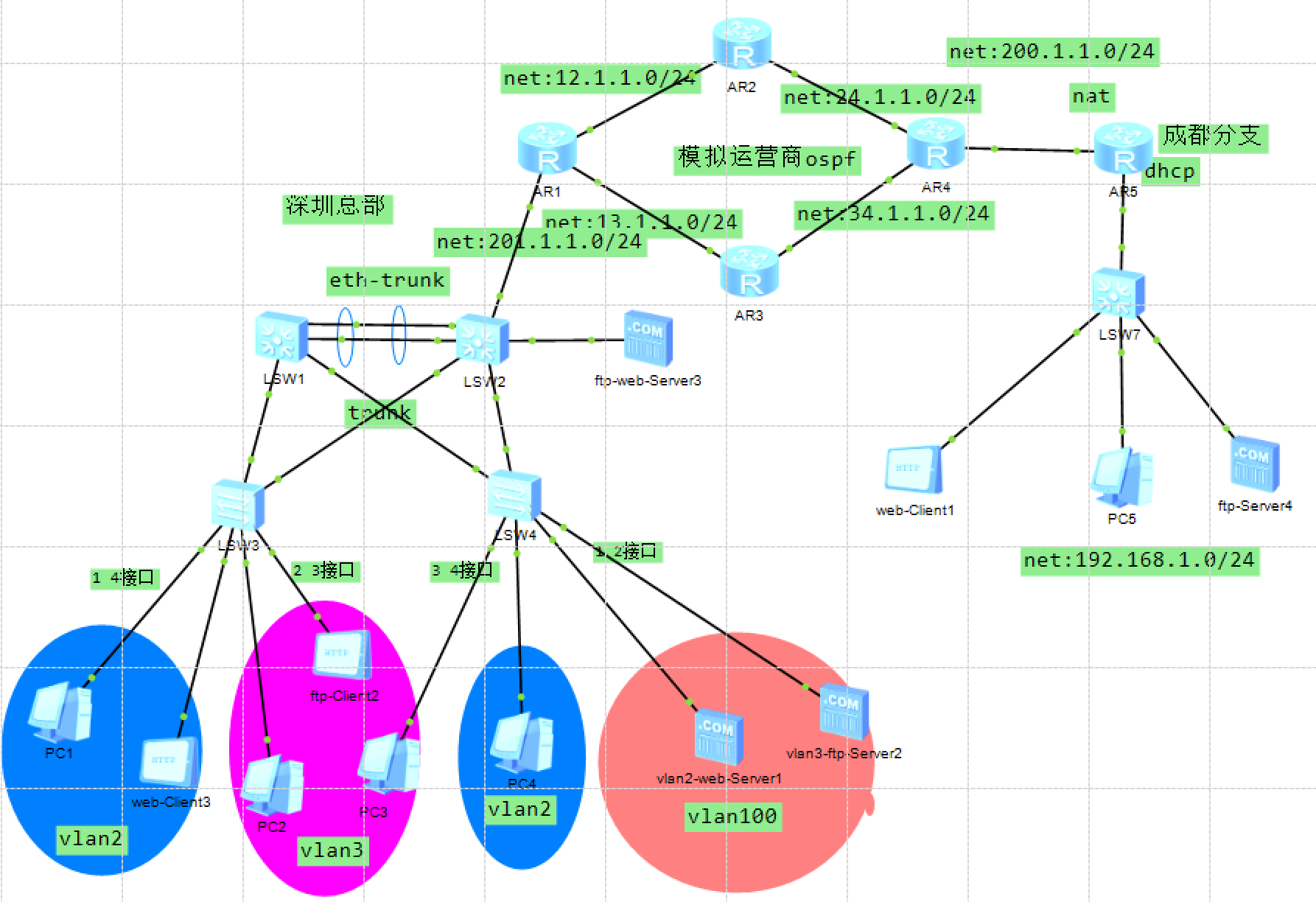

深圳总部数据中心

- 汇聚交换机保证网络带宽及可靠性,必须使用链路汇聚,汇聚端口需要开启trunk允许所有VLAN通过;(eth-trunk)

- 中心交换机要保证设备冗余和线路备份,需要搭建成两两环路(形成环路的线一定要使用trunk保证所有VLAN通过),需要用到生成树RSTP,接入层交换机连接的电脑必须开启边缘端口,且同步开启BPDU保护,根交换机要开启根保护;(stp、rstp)

- 数据中心机房里面需要满足三个VLAN的需求,服务器放在单独VLAN100里面;然后设置VLAN2和VLAN3两个部门,允许通过hybrid访问到服务器VLAN100里面的设备;vlan2里面的web-client设备访问到VLAN100里面的web-server,vlan3里面的ftp-client设备访问到VLAN100里面的ftp-server,这些设备的接口必须要使用hybrid才能访问,其他PC设备可以通过access口访问同一个VLAN里面的设备。(vlan、trunk、hybrid)

- 根交换机需要开启三层路由功能,保证不同VLAN之间能实现互访。(三层交换机路由)

- 根交换机需要单独连接到核心路由器,在默认VLAN1里面需要配置发布到公网的服务器。

- 根交换机需要通过OSPF协议发布路由到公网里面,并且要使用接口认证方式发布。

- 运营商所有的路由器都采用OSPF协议学习路由。

- 深圳总部路由器需要开启AAA认证功能,需要建立三个域FTP、telnet、ssh域,每个域里面需要开启本地认证和授权的账号,分别为不同服务提供账号和密码。总部路由器同时需要开启ftp\SSH\telnet服务(ftp、telnet、ssh、aaa,开启环回接口lo:1.1.1.1/32实现多路访问)

成都分支

- 成都分支内网IP地址分配需要路由器开启DHCP协议进行分配。(dhcp)

- 成都内网私有地址只能通过NAT技术访问公网。(SNAT技术)

- 开启成都分支访问深圳总部公网服务器;

- 禁止成都分支访问深圳总部公网服务器;(高级acl访问控制)

- 成都分支通过ftp、telnet、ssh等集中远程访问工具,实现文件系统基本命令的使用配置和远程路由器配置。(ftp、telnet、ssh、aaa、dir,copy,move,cd…)

- 开启外网或者深圳总部内网能访问到成都分支私网服务器;(DNAT技术:nat server)

- 成都分支需要开启默认路由实现公网任何地点的访问。(route-static)

[/tab]

二、配置接口IP地址

路由器R1

system-view

sysname szzb

interface GigabitEthernet0/0/0

ip address 12.1.1.1 255.255.255.0

interface GigabitEthernet0/0/1

ip address 13.1.1.1 255.255.255.0

interface GigabitEthernet0/0/2

ip address 201.1.1.1 255.255.255.0路由器R2

system-view

sysname R2

interface GigabitEthernet0/0/0

ip address 12.1.1.2 255.255.255.0

interface GigabitEthernet0/0/1

ip address 24.1.1.2 255.255.255.0路由器R3

system-view

sysname R3

interface GigabitEthernet0/0/0

ip address 13.1.1.3 255.255.255.0

interface GigabitEthernet0/0/1

ip address 34.1.1.3 255.255.255.0路由器R4

system-view

sysname R4

interface GigabitEthernet0/0/0

ip address 24.1.1.4 255.255.255.0

interface GigabitEthernet0/0/1

ip address 34.1.1.4 255.255.255.0

interface GigabitEthernet0/0/2

ip address 200.1.1.1 255.255.255.0路由器R5

system-view

sysname cdfz

interface GigabitEthernet0/0/0

ip address 200.1.1.2 255.255.255.0

interface GigabitEthernet0/0/1

ip address 192.168.1.254 255.255.255.0交换机SW2

system-view

sysname sw2

vlan batch 2 to 3 100

interface Vlanif1

ip address 201.1.1.2 255.255.255.0

interface Vlanif2

ip address 172.16.2.254 255.255.255.0

interface Vlanif3

ip address 172.16.3.254 255.255.255.0三、深圳总部

SW2

#配置链路聚合

system-view

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/1

eth-trunk 1

interface GigabitEthernet0/0/2

eth-trunk 1

#配置接口模式

vlan batch 2 to 3 100

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/4

port link-type trunk

port trunk allow-pass vlan 2 to 4094#开启rstp根保护

stp mode rstp

interface Eth-Trunk1

stp root-protection

interface GigabitEthernet 0/0/3

stp root-protection

interface GigabitEthernet 0/0/4

stp root-protectionSW1

#配置链路聚合

system-view

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/1

eth-trunk 1

interface GigabitEthernet0/0/2

eth-trunk 1

#配置接口模式trunk

vlan batch 2 to 3 100

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/4

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#设置STP模式为rstp

stp mode rstpSW3

system-view

vlan batch 2 to 3 100

interface Ethernet0/0/1

port link-type access

port default vlan 2

interface Ethernet0/0/2

port link-type access

port default vlan 3interface Ethernet0/0/3

port hybrid pvid vlan 3

port hybrid untagged vlan 3 100

interface Ethernet0/0/4

port hybrid pvid vlan 2

port hybrid untagged vlan 2 100

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#配套RSTP

stp mode rstp

stp bpdu-protection

interface Ethernet0/0/1

stp edged-port enable

interface Ethernet0/0/2

stp edged-port enable

interface Ethernet0/0/3

stp edged-port enable

interface Ethernet0/0/4

stp edged-port enableSW4

system-view

vlan batch 2 to 3 100

interface Ethernet0/0/1

port hybrid pvid vlan 100

port hybrid untagged vlan 2 to 3 100

interface Ethernet0/0/2

port hybrid pvid vlan 100

port hybrid untagged vlan 2 to 3 100interface Ethernet0/0/3

port hybrid pvid vlan 3

port hybrid untagged vlan 3 100

interface Ethernet0/0/4

port hybrid pvid vlan 2

port hybrid untagged vlan 2 100

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 4094

#配置RSTP

stp mode rstp

stp bpdu-protection

interface Ethernet0/0/1

stp edged-port enable

interface Ethernet0/0/2

stp edged-port enable

interface Ethernet0/0/3

stp edged-port enable

interface Ethernet0/0/4

stp edged-port enable四、配置运营商OSPF

路由器R1

ospf 1 router-id 1.1.1.1

area 0

network 0.0.0.0 0.0.0.0

#配置接口认证

interface GigabitEthernet 0/0/2

ospf authentication-mode md5 1 cipher 123456路由器R2

ospf 1 router-id 2.2.2.2

area 0

network 0.0.0.0 0.0.0.0路由器R3

ospf 1 router-id 3.3.3.3

area 0

network 0.0.0.0 0.0.0.0路由器R4

ospf 1 router-id 4.4.4.4

area 0

network 0.0.0.0 0.0.0.0

ip route-static 192.168.1.0 24 200.1.1.2

ospf 1

import-route static交换机SW2

ospf 1 router-id 201.201.201.201

area 0

network 201.1.1.0 0.0.0.255

network 172.16.0.0 0.0.255.255

#配置接口认证

interface Vlanif 1

ospf authentication-mode md5 1 cipher 123456五、成都分支

路由器R5

配置DHCP

dhcp enable

ip pool pool1

network 192.168.1.0 mask 24

gateway-list 192.168.1.254

interface GigabitEthernet 0/0/1

dhcp select global配置nat,使用 easy ip技术

acl number 2000

rule 5 permit source 192.168.1.0 0.0.0.255

interface GigabitEthernet 0/0/0

nat outbound 2000

ip route-static 0.0.0.0 0 200.1.1.1

#配置默认路由,和nat搭配使用配置高级ACl

acl number 3000

rule 5 deny tcp source 192.168.1.0 0.0.0.255 destination 201.1.1.3 0 destination-port range ftp ftp-data

rule 10 deny tcp source 192.168.1.0 0.0.0.255 destination 201.1.1.3 0 destination-port eq www

interface GigabitEthernet 0/0/1

traffic-filter inbound acl 3000配置nat servre

interface GigabitEthernet 0/0/0

nat server protocol tcp global 200.1.1.3 ftp inside 192.168.1.2 ftp六、配置 ftp telnet ssh 建立域,aaa认证

路由器R1

配置环回网卡

interface LoopBack0

ip address 1.1.1.1 255.255.255.255配置AAA认证授权

aaa

authentication-scheme szzb_authe

authorization-scheme szzb_autho

domain ftp

authentication-scheme szzb_authe

authorization-scheme szzb_autho

domain telnet

authentication-scheme szzb_authe

authorization-scheme szzb_autho

domain ssh

authentication-scheme szzb_authe

authorization-scheme szzb_autho配置用户

local-user ftp@ftp password cipher 123456

local-user ftp@ftp privilege level 15

local-user ftp@ftp ftp-directory flash:

local-user ftp@ftp service-type ftp

local-user ssh@ssh password cipher 123456

local-user ssh@ssh privilege level 15

local-user ssh@ssh service-type ssh

local-user telnet@telnet password cipher 123456

local-user telnet@telnet privilege level 15

local-user telnet@telnet service-type telnet放开协议及接口

user-interface vty 0 4

authentication-mode aaa

protocol inbound all开启对应服务

ftp server enable

telnet server enable

stelnet server enable七、验证

在pc5上验证dhcp

ipconfig查看验证

在pc5上验证nat技术

ping 172.16.2.2

抓包查看数据包源地址是否是200.1.1.2

在Web-Client1上验证高级ACL功能

是否能访问20.1.1.3的ftp www

不能访问为正确

在Web-Client3上测试nat server

通过ftp访问192.168.1.2、201.1.1.3

测试nat-servers是否配置正确